L’identificazione biometrica è una componente fondamentale negli scenari operativi e nella lotta al terrorismo. L’Intel Community statunitense sta attualmente promuovendo un concorso volto alla ricerca del miglior algoritmo per il riconoscimento del viso, simile a quello utilizzato da Facebook, per identificare le persone nelle fotografie pubblicate dagli utenti.

Il Face Recognition Prize Challenge ha l’obiettivo di identificare degli algoritmi che possano associare con precisione e rapidità foto ed immagini in tempo reale a i dati in archivio. Il contest si concluderà il prossimo 15 giugno. Per l'algoritmo di ricerca più veloce sono stati messi in palio cinquemila dollari. Per il più accurato il premio sarà di ventimila dollari. I vincitori saranno annunciati ad ottobre

L’approccio biometrico nel campo militare

L’Army Communications-Electronics Research, Development and Engineering Center, valuta costantemente diverse opzioni per conferire ai militari sul campo un facile accesso ai sistemi informatici preservandone l’integrità digitale. L’Esercita Usa ha già effettuato dei test sul “Detection of Insider threats based on biometric identification“ o rilevamento delle minacce interne basate sull’identificazione biometrica, per certificare il grado di intelligenza raggiunto dal processo di identificazione in un ambiente collegato a diversi dispositivi.

Le difficoltà in un contesto operativo sono molteplici e potrebbero rendere inutili le identificazioni biometriche standard. Un campo di battaglia, ad esempio, è diverso da un ufficio. La telecamera potrebbe non riconoscere il soldato con un elmetto o il viso di un uomo sporco di sangue o con scarsa illuminazione. Le impronte digitali funzionano se non ci sono detriti sul sensore del lettore e sulla mano dell’utente. La scansione dell’iride dipende dalla quantità di luce che illumina l’occhio. Il riconoscimento vocale per disabilitare i protocolli di sicurezza funziona, ma gli ambienti tattici potrebbero non garantire le condizioni ideali per una chiara ricezione. L’identificazione biometrica è comunque un’esigenza, non una speranza.

L’approccio biometrico potrebbe impedire il prossimo attentato?

Sarebbe quasi impossibile per il cittadino comune, oggi, muoversi in una metropoli senza essere monitorato almeno una volta al giorno. Citiamo solo qualche esempio.

Qualsiasi mezzo o cellulare dotato di un sistema di navigazione è facilmente rintracciabile. Le carte di credito forniscono informazioni esatte sulla posizione, mentre sia la banca che il destinatario dell’operazione potrebbero raccogliere dati sull’utente, memorizzando le specifiche abitudini, gli spostamenti così come anche la cifra che mediamente si spende e per cosa. E ancora viaggiando. Con il pedaggio autostradale automatico, il governo tramite la società che facilita i pagamenti, potrebbe conoscere esattamente la posizione ed il momento dell’utente. Nelle più grandi metropoli del mondo, le telecamere del traffico monitorano 24 ore su 24 autostrade e strade. Il loro software di riconoscimento ottico dei caratteri permette di agganciare le targhe dei veicoli, anche di notte , scattare foto e convertire l'immagine in testo. I numeri di targa vengono caricati in un database con data e ora e dati di geo-localizzazione. Ogni luogo dotato di un sistema di video sorveglianza, mappa la posizione e memorizza i tratti biometrici. Il riconoscimento non avviene soltanto tramite immagine. Alcuni software sono in grado di identificare un individuo dal timbro vocale, tramite la scansione della retina, isolando le impronte digitali, la geometria della mano, riconoscendo il modo di camminare e secondo alcune patologie. Dalla semplice ombra o dal riflesso di un soggetto/oggetto in una foto, tramite opportuni algoritmi si può risalire alla posizione e capire dove è stata scattata. Il cellulare comunica sempre ed esattamente gli spostamenti. Qualsiasi suo utilizzo, anche la semplice accensione del dispositivo, mappa la posizione. La principale fonte di informazione resta internet. E’ noto che i service provider mondiali collaborano con i servizi segreti (così come avviene negli Stati Uniti per Prism). Si sfruttano proprio le caratteristiche di routing tipiche della rete. In questo modo si memorizzano flussi costanti di informazioni. In realtà tutti i dispositivi collegati in internet, potrebbero trasformarsi in strumenti per le intercettazioni ambientali. I televisori definiti intelligenti, implementano un microfono in grado di ricevere l’audio dell’utente che interpreta come istruzione. Ogni cittadino, mediamente, viene tracciato anche una dozzina di volte al giorno.

I programmi dell’ Intelligence Advanced Research Projects Activity

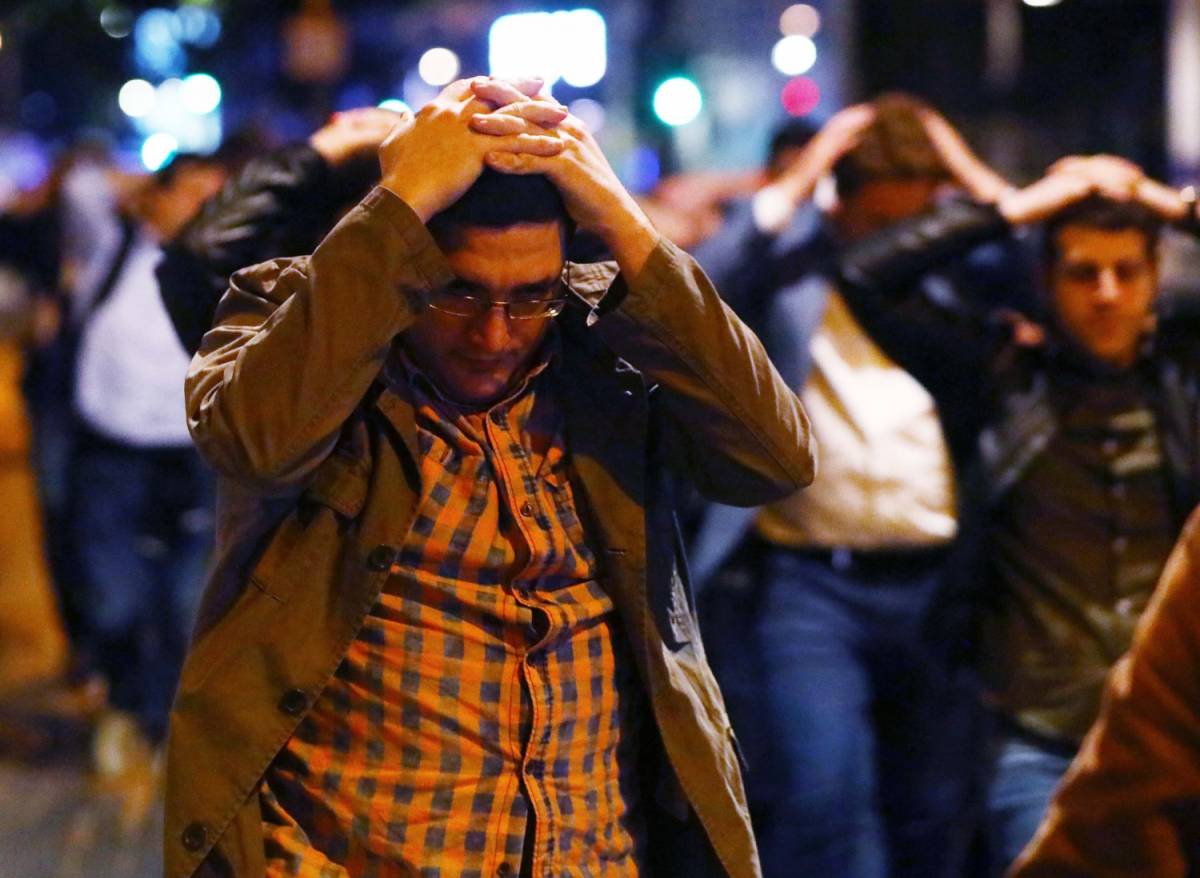

Poche ore dopo un attentato, sulla rete iniziano a circolare decine di foto e video degli esecutori materiali della strage, effettuati mesi o anche anni prima. Se è vero che da un lato oggi è quasi impossibile nascondere i propri spostamenti, dall'altro è corretto affermare che gli attuali software non sono in grado di gestire e collegare l'enorme flusso di informazioni disponibili.

Il progetto Odin della IARPA assegna fondi a società che sviluppano tecnologie e software in grado di rilevare la manomissione delle impronte digitali o la scansione dell'iride.

Janus, associato a Odin, si concentra sul riconoscimento del volto nei video. Janus identifica il viso anche con dati incompleti, erronei e ambigui, offrendo modelli compatibili in base all'invecchiamento, la posa, l'illuminazione e l'espressione. Janus riunisce le informazioni spaziali, temporali e contestuali disponibili dalle viste multiple acquisite da telecamere di sicurezza, cellulari, news video e dai media. Janus si discosta dall’approccio single best frame per migliorare significativamente le prestazioni del riconoscimento biometrico in immagini non vincolate.

Il programma DIVA, Deep Intermodal Video Analytics, si concentra sulla rilevazione basata su intelligenza artificiale in ambienti streaming multi-camera delle grandi metropoli come Boston, Bruxelles, Parigi, Londra, Manchester. DIVA interfaccia i dati provenienti dalle telecamere di sorveglianza e dai cellulari per individuare attività e comportamenti insoliti. Le capacità di autoapprendimento dell’intelligenza artificiale alla base del programma DIVA, sono ritenute essenziali per automatizzare i processi ancora oggi eseguiti dall’uomo.

Il programma Aladdin analizza automaticamente i video in tempo reale immessi sulla rete. E’ attualmente utilizzato dalle agenzie governative statunitensi. L’IA memorizza tutti i dettagli per il riferimento futuro.

CORE3D offre un accesso tempestivo ai modelli 3D geo-spazialmente accurati e creati automaticamente con proprietà fisiche reali e un livello di dettaglio che include texture, materiali e oggetti. L’obiettivo è quello di creare, in base alla raccolta sistematica delle informazioni, modelli precisi reali per qualsiasi luogo sulla terra.

Finder mira a sviluppare tecnologie per l’individuazione delle località. Il programma fornirà agli analisti un elenco di posizioni piuttosto che punti di riferimento o aree fortemente popolate. Finder è in fase di transizione verso le agenzie governative.

Il programma HFGeo mira a sviluppare e prototipare la tecnologia che fornirà un significativo miglioramento nella capacità di localizzare e caratterizzare gli emettitori ad alta frequenza (HF). HFGeo sta per entrare nella fase finale del suo sviluppo.

Il programma pre-crimine cinese

Lo scorso anno, Pechino ha incaricato alla China Electronics Technology Group, uno dei più grandi appaltatori della Difesa del Paese, di sviluppare un software in grado di raccogliere e catalogare i soggetti per lavoro, hobby, abitudini di consumo ed altri comportamenti così da prevedere gli atti terroristici prima che accadano. Il programma è stato annunciato pubblicamente per quella che, nelle intenzioni, dovrebbe essere la più grande rete di intelligence interna del mondo, strutturata su modelli previsionali strategici, operativi e tattici. La tecnologia predittiva non sarà utilizzata soltanto per prevenire attentati terroristici, ma anche in funzione anti-governativa e contro-insurrezionale. L’IA analizzerà anche il linguaggio dei soggetti. Utilizzando modelli statistici e di apprendimento automatico, il programma genera previsioni circa l'attività di interesse. Si tratta di ipotizzare un futuro distopico in base ai dati attuali, con interpolazione di un comportamento X correlabile ad ampio spettro con dati grezzi suddivisi per categorie. Non è progettata in funzione deterrente standard, ma per prevenire possibili azioni criminali, con strumenti e strategie che dovrebbero anticipare quell’azione. Non è tanto la raccolta e l’elaborazione del dato con proiezione strategica, ma è la valutazione di carattere operativo/strategico e l’analisi dei comportamenti dei soggetti che determina una percentuale di rischio. L’architettura dell’Intelligenza Artificiale alla base del programma pre-crimine cinese sarebbe stata scritta in base ad alcuni modelli comportamentali ritenuti in grado di prevedere possibili azioni terroristiche. Queste ultime sono per antonomasia imprevedibili, spesso casuali, ma Pechino è convinta di riuscire ad ottimizzare tale metodologia grazie a modelli predittivi affidabili. I dubbi sull’efficacia dei modelli previsionali per contrastare la poliedricità e non convenzionalità della minaccia futura, così come l'elaborazione del dato esauribile nell’ambito del contesto operativo, restano. Il modello di previsione cinese, nelle intenzioni, dovrebbe più efficace di EMBERS o Early Model Based Event Recognition using Surrogates, sistema predittivo finanziato dal governo degli Stati Uniti, del software semantico Archive utilizzato dai russi per monitorare blog e social network e del Demone di Laplace.

Il Demone di Laplace

Dall’ottobre del 2015, Mosca ha autorizzato il Demone di Laplace, un programma che rileva automaticamente gli account utilizzati dai terroristi islamici dello Stato per reclutare nuovi membri nel loro gruppo. L’identificazione avviene in tre fasi. Nella prima, il programma cerca i conti bancari con possibili collegamenti allo Stato islamico e trasferisce i nominativi agli specialisti del centro studi Arabi di Mosca per un primo controllo. Se il contatto è ritenuto sospetto, inizia la seconda fase. Gli specialisti del Center for Research of Legitimacy and Political Protest, utilizzando le citazioni distorte dal Corano e comunque tipiche del linguaggio dei terroristi contenute in un database, inviano dei messaggi in arabo ai titolari dei conti. Le risposte ricevute sono analizzate da un team di sociologi e politologi. Nella terza fase sono coinvolti anche i servizi segreti russi che possono ordinare il controllo in remoto del computer del sospetto. Qualora non ci dovessero essere dubbi sull’ identikit elettronico creato, la terza fase si conclude con l’arresto del presunto terrorista, eseguito ad opera del Gruppo Alpha, Specgruppa A.

Il programma Demone di Laplace, ispirato al demone onnisciente teorizzato dal matematico francese Pierre-Simon Laplace, è stato testato per la prima volta il 18 maggio del 2014, per identificare gruppi estremisti ed eversivi russi.

Pierre-Simon Laplace, affermava che se un fantomatico Demone conoscesse la posizione e la quantità di moto esatta di ogni singolo atomo nell'universo, il passato, presente e futuro degli stessi sarebbe completamente prevedibile e calcolabile grazie alle leggi della meccanica classica. Il sistema predittivo si basa sull’elaborazione del linguaggio e l’analisi delle immagini. Utilizzando modelli statistici e di apprendimento automatico, il programma genera previsioni circa l'attività di interesse.- dal lunedì al venerdì dalle ore 10:00 alle ore 20:00

- sabato, domenica e festivi dalle ore 10:00 alle ore 18:00.